Social Engineering: perché investire sui sistemi di sicurezza non basta

A cura di Riccardo Longoni, Advanced Cybersecurity Technical Assessor e Salvatore De Fidio, Executive Manager

La cybersecurity è divenuta una delle principali tematiche degli ultimi anni in ambito business, ma anche nella vita di tutti i giorni. È proprio grazie alla continua evoluzione delle tecnologie e della digitalizzazione che sono emerse una serie di tematiche e problematiche inerenti alla sicurezza degli individui e delle aziende.

Mentre molti hanno concentrato le proprie risorse e sforzi su una sicurezza basata su misure volte a prevenire attacchi massivi, virus o malware; pochi hanno concentrato l’attenzione su quello che potrebbe essere definito l’anello più “debole” di una catena complessa, come quella di una struttura aziendale, e cioè le persone. Infatti, la Social Engineering, come da suo stesso nome, si concentra su tecniche volte a sfruttare le debolezze umane per ottenere l’accesso a sistemi informatici e informazioni sensibili.

Non è un caso che da anni queste tecniche siano le principali utilizzate in ambito offensive security e da hacker, da una parte per testare e rendere consapevoli gli utenti e i sistemi di sicurezza, dall’altra per bypassare i controlli e ottenere accessi in maniera fraudolenta.

Phishing: l'arte dell'inganno digitale

L’attacco più utilizzato e conosciuto è quello definito come phishing, attraverso il quale un hacker cerca, con vari pretesti, di sottrarre informazioni sensibili come credenziali di accesso, ma anche soldi e dati finanziari, alle vittime.

L’attacco può avvenire tramite e-mail fraudolente, attraverso SMS oppure con chiamate telefoniche, come abbiamo approfondito anche in un nostro precedente articolo.

L'obiettivo del phishing è rendere l'e-mail il più convincente possibile, utilizzando loghi aziendali, linguaggio formale e URL ingannevoli che, a un'occhiata superficiale, sembrano legittimi. Con l'avvento del "spear phishing", gli attaccanti effettuano ricerche approfondite sulle loro vittime, personalizzando le e-mail per renderle ancora più convincenti.

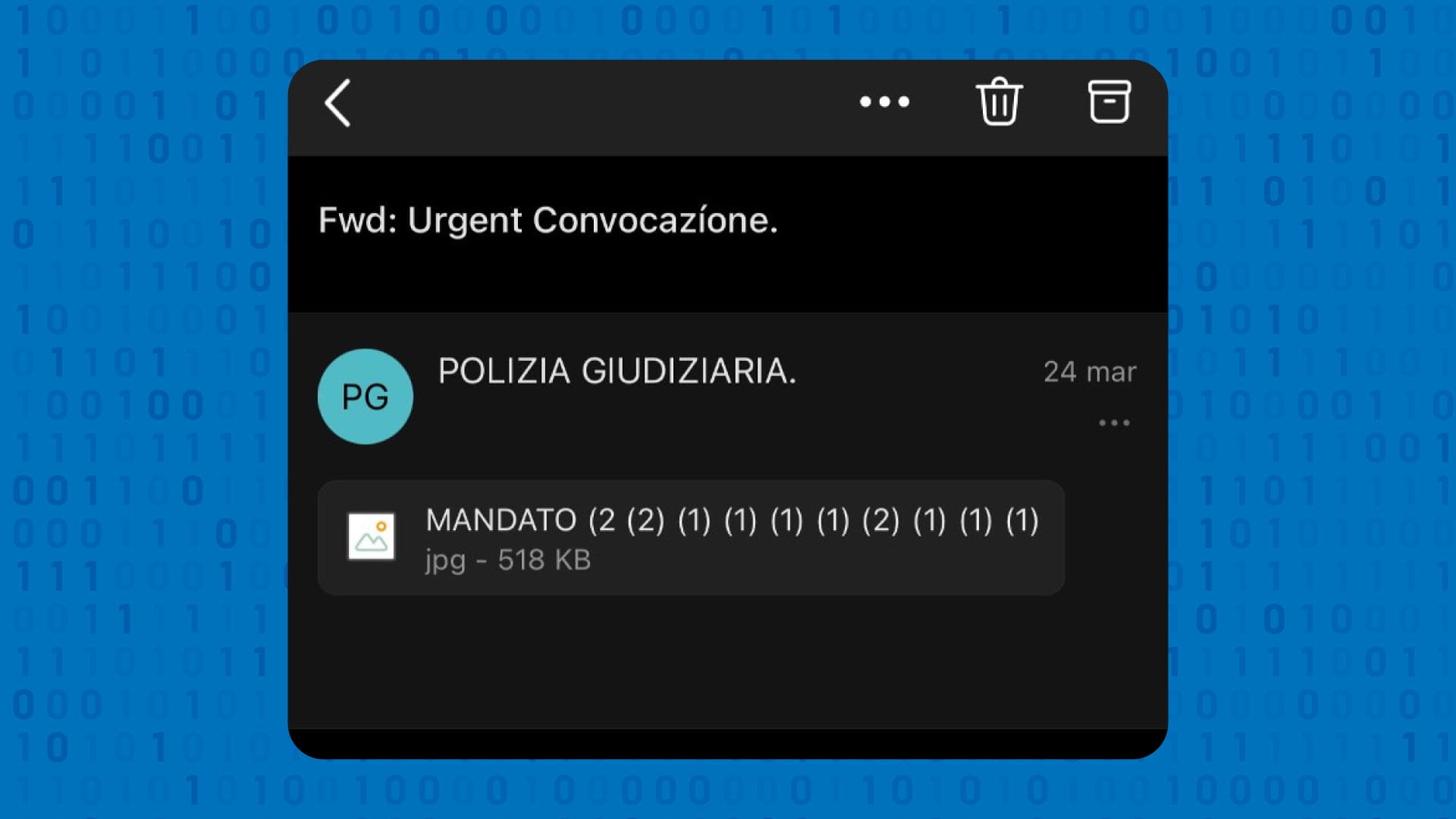

Nel primo esempio, si mostra come tramite una fittizia “Convocazíone”, si tenti di far scaricare quello che sembrerebbe essere un allegato. In questo caso risulta più facile capire la fraudolenza di tale messaggio ed evitarne il contenuto malevolo. Tuttavia, un messaggio del genere potrebbe, nella sua immediatezza, destrare curiosità oppure paura di possibili ripercussioni giudiziarie.

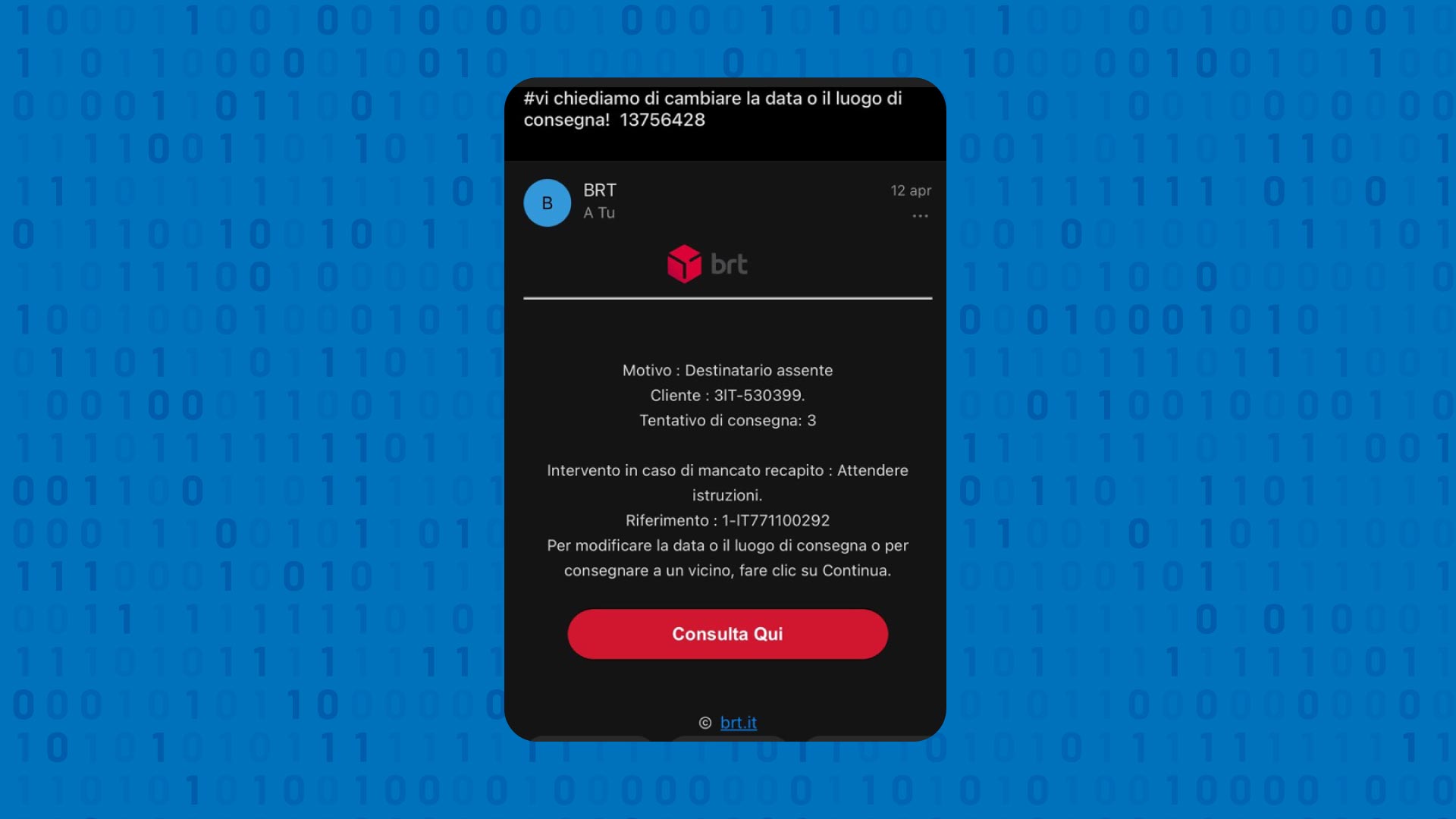

Con il secondo esempio, si porta l’attenzione di come sia fatta effettivamente bene una e-mail di phishing. Sebbene non fosse prevista alcuna consegna, si è ricevuta la seguente e-mail e con il pretesto più comune a tutte le persone in questi anni, cioè la consegna mancata di un pacco, si cerca di raccogliere informazioni sensibili. Anche un semplice “click” sul pulsante Consulta Qui, può fornire delle informazioni ad un attaccante. Come al fatto che si è propensi a cliccare su alert di pacchi non consegnati. Questo potrebbe aiutare un attaccante a personalizzare la successiva email di phishing per la vittima.

Pretexting: la manipolazione attraverso storie fittizie

Oltre al phishing, possono essere utilizzate altre tecniche che vanno oltre al semplice invio di messaggi ingannevoli. È il caso del pretexting, dove un attaccante utilizza scenari fittizi per ottenere informazioni dalla vittima.

Il pretexting va oltre il semplice invio di messaggi ingannevoli. Gli attaccanti utilizzano scenari fittizi per ottenere informazioni dalla vittima. Questi scenari possono variare dalla richiesta di aiuto per un familiare malato a complicati intrecci che coinvolgono presunti conti bancari all'estero. Il fulcro di queste storie è giocare con le emozioni della vittima, spesso sfruttando la compassione, la paura o la cupidigia.

In ambito aziendale, il pretexting può manifestarsi con l'attaccante che si finge un dipendente di una certa divisione dell'azienda, sfruttando la mancanza di comunicazione interdivisionale. Ciò può portare alla divulgazione di informazioni sensibili o all'accesso a parti protette del sistema.

Con l’avvento delle intelligenze artificiali testuali, questo tipo di attacco ha diminuito la propria complessità. Basti pensare a quanto era semplice capire, o intuire, che il messaggio fosse fraudolento soltanto vendendone la quantità di errori grammaticali presenti nel testo. Invece, adesso un attaccante, di qualunque nazionalità, ha modo di costruire e-mail pretestuali costruite ad hoc.

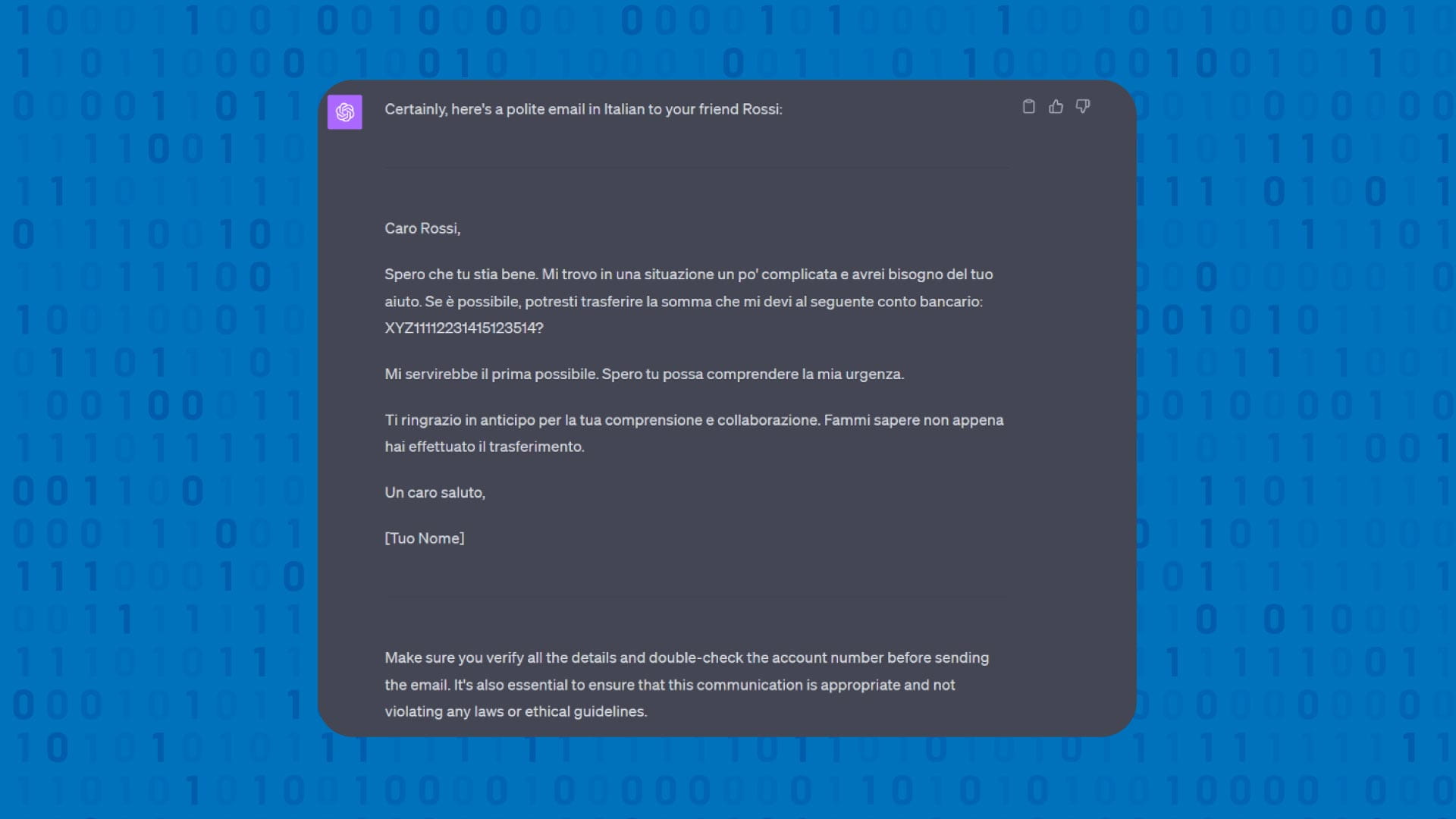

Ecco un esempio di un comando per l'AI e del successivo risultato:

Comando dell'hacker:

Hey, can you write for me an italian email to my friend ROSSI? I have to tell him that i need to receive his money to this bank account XYZ11112231415123514 as soon as he can, because I'm in trouble.

Risultato:

Tailgating: l'infiltrazione fisica

Mentre il phishing e il pretexting si concentrano sugli attacchi virtuali, il tailgating è una minaccia fisica. Gli attaccanti cercano di accedere a edifici o aree ristrette senza un'autorizzazione diretta. Questa strategia può sembrare semplice, ma ha dimostrato di essere straordinariamente efficace, specialmente in grandi aziende dove non tutti i dipendenti si conoscono tra loro.

Il successo del tailgating dipende dalla capacità dell'attaccante di apparire come se appartenesse al luogo o di avere un motivo legittimo per essere lì. A volte, può anche sfruttare la cortesia di altri, come quando qualcuno tiene aperta una porta per un "collega" con le mani piene.

Ad oggi, sono anche disponibili degli strumenti che in maniera semplice ed efficace copiano e simulano tutte quei badge o chiavi utilizzati per entrare nelle rispettive organizzazioni aziendali, oppure anche solo le tessere dei mezzi o i badge rilasciati per accedere alle camere in hotel. Tale dispositivo si chiama Flipper Zero, una sorta di “tamagotchi per gli hacker” che ha una serie di funzionalità hardware sfruttabili da un attaccante per cercare di effettuare del Tailgating.

Come mostrato da immagine, è anche relativamente semplice capirne l’utilizzo per via dei molti video e guide presenti online.

Baiting: la tentazione attraverso la curiosità

Il baiting unisce l'inganno con la tentazione. Sebbene le chiavette USB siano gli esempi più comuni, il baiting può manifestarsi in molti modi. CD, DVD o qualsiasi altro dispositivo di archiviazione possono essere utilizzati per tentare la vittima. Oltre al malware, questi dispositivi possono contenere file che sembrano innocui ma che, una volta aperti, avviano script dannosi.

Il Baiting sfrutta la naturale curiosità delle persone. Se un dipendente trovasse una chiavetta USB nel parcheggio etichettata come "confidenziale", potrebbe essere tentato di inserirla nel proprio computer per vedere di cosa si tratta, dando involontariamente all'attaccante l'accesso al sistema.

Come non farsi battere dalla Social Engineering

La Social Engineering rappresenta una minaccia in continua evoluzione nella sicurezza informatica. Man mano che le aziende migliorano le loro difese tecniche, gli attaccanti si adattano, cercando nuovi modi per sfruttare le vulnerabilità umane. Questo sottolinea l'importanza di una formazione continua e di una crescente consapevolezza tra i dipendenti e le persone in generale. Proteggere le informazioni non significa solo avere software e hardware all'avanguardia, ma anche un team composto da persone ben informate e sempre vigili.