L’Industria 4.0 e la nuova importanza della cybersecurity OT

La transizione verso il modello di "Industria 4.0", caratterizzato da una massiccia digitalizzazione delle Operations, dalla convergenza tra Information Technology (IT) e Operational Technology (OT) e dall'adozione di nuove tecnologie, sta portando significativi vantaggi in termini di efficienza operativa e ottimizzazione dei processi, ma ha anche esposto i sistemi OT a nuove e sofisticate minacce informatiche.

L'abbandono del modello di completa segregazione tecnica e organizzativa tra IT e OT (definito "air-gap") ha introdotto nuove importanti sfide in termini di cybersecurity.

In un simile contesto, in cui emerge la necessità di estendere il dominio della cybersecurity dall'IT verso l'OT, NTT DATA supporta i suoi clienti nella transizione e trasformazione dell’ambiente di produzione, dei processi e delle infrastrutture.

Siamo ben consapevoli delle peculiarità degli ambienti OT e del fatto che gestirli dal punto di vista della cybersecurity richiede una strategia capace di affrontare organicamente una serie di aspetti organizzativi e tecnici.

L'approccio di NTT DATA alla cybersecurity OT

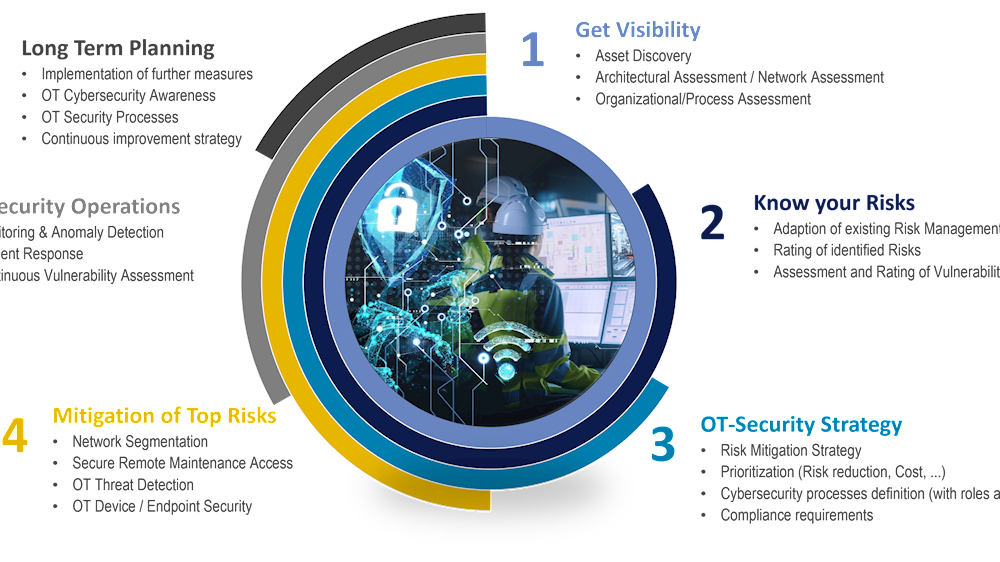

Le aziende coinvolte in questo processo di trasformazione dovrebbero seguire un percorso graduale e strutturato che consenta loro di migliorare la sicurezza senza impattare sull’operatività.

Ben consapevoli delle specificità delle aziende che operano nei mercati interessati da questa trasformazione e del fatto che un programma di cybersecurity OT debba necessariamente rispettarle, tenendo conto anche delle priorità e della capacità di spesa di ciascuna realtà, in NTT DATA abbiamo progettato un percorso incrementale per supportare i nostri clienti che intendono estendere il controllo della cybersecurity all’area OT.

Questo percorso si compone di diverse fasi, descritte di seguito.

- Piena visibilità degli asset OT aziendali, dell'infrastruttura e dei processi di sicurezza interni

È essenziale per le aziende avere piena visibilità di quali siano i loro asset OT e di come siano interconnessi tra loro e con il resto dell'infrastruttura IT: ciò può avvenire attraverso attività di asset discovery mirate alla creazione e all'aggiornamento dinamico di un asset inventory dettagliato (possibilmente coordinato con il CMDB aziendale). Dal punto di vista tecnico, è anche importante effettuare un’analisi sugli aspetti architetturali e di rete. Inoltre, un assessment organizzativo è utile per verificare la corretta attribuzione di ruoli e responsabilità nel campo della cybersecurity (matrice RACI), nonché la presenza di adeguati processi, procedure e policy di sicurezza. - Valutazione del rischio informatico

Una valutazione approfondita del rischio informatico (in modo obiettivo e contestualizzato) è essenziale per identificare le potenziali minacce che potrebbero compromettere la sicurezza dei sistemi OT. Questo processo dovrebbe includere l'analisi delle vulnerabilità, la valutazione del potenziale impatto degli attacchi e la definizione delle misure di mitigazione appropriate. - Definizione di un piano strategico di sicurezza OT

Sulla base dei risultati della valutazione del rischio, le aziende dovrebbero sviluppare un piano strategico completo per migliorare la sicurezza dei loro sistemi OT. Gli interventi dovrebbero essere prioritizzati con un approccio basato sul rischio, che tenga conto anche della conformità alle normative (Direttiva NIS/NIS2, Perimetro Nazionale di Sicurezza Cibernetica, Nuovo Regolamento Macchine, ecc.) e agli standard di settore (ISA/IEC 62443, NIST SP 800-82, ecc.) e ovviamente anche considerando i costi associati. Questo piano dovrebbe includere obiettivi chiari, azioni specifiche e linee guida per la gestione dei rischi e la protezione dei sistemi. - Mitigazione dei rischi chiave

Una volta definito il piano strategico, le aziende dovrebbero concentrarsi sull'implementazione delle misure per mitigare i rischi identificati. Un solido punto di partenza è utilizzare come riferimento il modello Purdue, utile per definire chiaramente i livelli di sicurezza e delineare le strategie di mitigazione dei rischi per i diversi livelli di controllo e gestione delle informazioni e dei processi. Le contromisure tecniche potrebbero includere l'implementazione della segmentazione della rete (con la creazione, in primo luogo, di una DMZ industriale al confine tra le reti IT e OT), l'applicazione di migliori controlli di accesso (ad esempio utilizzando l'autenticazione multi-fattore per l'accesso remoto), l'aggiornamento delle policy di sicurezza e l'implementazione di tecnologie avanzate di rilevamento e risposta agli incidenti. - Operazioni di sicurezza OT

È importante che le aziende implementino processi e procedure per il monitoraggio continuo della sicurezza dei sistemi OT, nonché per la gestione efficace degli incidenti di sicurezza. Questo potrebbe includere l'implementazione di sistemi di monitoraggio passivo del traffico di rete (Intrusion Detection Systems), l'analisi dei comportamenti anomali e l'implementazione di workflow in risposta agli incidenti, sotto la responsabilità di un Security Operations Center (SOC) con personale qualificato nella sicurezza OT. - Pianificazione a lungo termine per il "miglioramento continuo"

Infine, le aziende dovrebbero sviluppare una strategia a lungo termine per migliorare continuamente la sicurezza dei loro sistemi OT. Questo può includere la revisione periodica delle policy e delle procedure di sicurezza, la creazione di programmi di formazione e sensibilizzazione sulla cybersecurity e l'implementazione di tecnologie e soluzioni innovative per affrontare le nuove minacce emergenti.

Come utilizzare la piattaforma Claroty xDome per supportare l'implementazione del nostro approccio

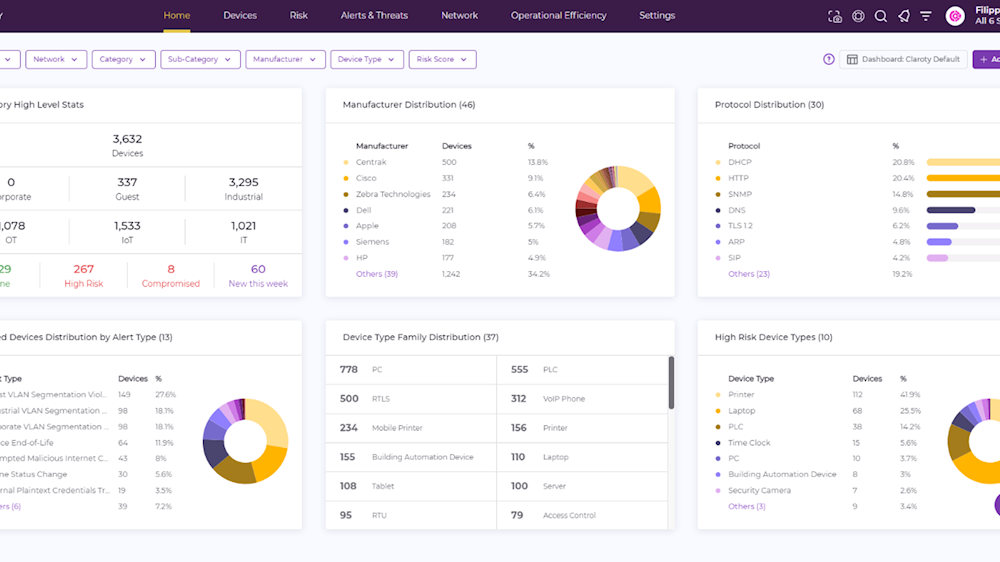

Il nostro approccio strutturato può essere supportato, per una serie di aspetti, dall'adozione di una OT Threat Detection & Prevention Platform, come Claroty xDome. xDome è una piattaforma SaaS modulare e specifica per il dominio OT, che consente alle organizzazioni industriali di avere una visibilità completa degli asset, di identificare le vulnerabilità e valutare il rischio, ottimizzare il rilevamento delle minacce e abilitare il dispiegamento di controlli protettivi Zero-Trust attraverso un ampio ecosistema di integrazioni. xDome, con il suo set completo di funzionalità, abilita:

- una chiara visibilità degli asset e della rete OT (che consente una gestione adeguata),

- decisioni informate (basate sul rischio) in materia di cybersecurity (che potenziano una governance lungimirante),

- rilevamento accurato delle anomalie in tempo reale (che innesca una risposta immediata agli incidenti).

Asset discovery

Avere un asset inventory accurato e dettagliato è la base di qualsiasi iniziativa di cybersecurity per mitigare il rischio e ridurre la "superficie di attacco" dell'ambiente OT. Claroty supporta l’asset discovery con metodi passivi e/o attivi che sono particolarmente efficaci grazie a una vasta copertura di un'ampia gamma di protocolli di rete specifici per OT. In seguito all’asset discovery (completo di un ricco set di attributi), gli asset vengono classificati e presentati in una console efficace e flessibile.

Gestione delle vulnerabilità e dei rischi

xDome correla automaticamente ogni asset con un set sempre aggiornato di vulnerabilità note provenienti da un enorme database di CVE e varie altre fonti. Con una prospettiva specifica sul dominio di riferimento, xDome fornisce una valutazione del rischio contestualizzata. Tra le funzionalità offerte da Claroty xDome per il risk management, c'è un potente strumento per simulare l'applicazione di contromisure di sicurezza e valutare i potenziali benefici in termini di mitigazione del rischio. Inoltre, la piattaforma fornisce automaticamente raccomandazioni specifiche per ridurre il rischio e migliorare la postura complessiva di cybersecurity.

Protezione della rete

Essendo una soluzione di intrusion detection, xDome non applica direttamente le regole di rete, ma fornisce funzionalità molto utili per supportare l'implementazione della segmentazione della rete. Supportato da una profonda esperienza nel dominio, xDome sfrutta la visibilità che fornisce sugli asset OT/IoT e sui loro schemi comportamentali per raccomandare, definire e monitorare automaticamente le policy di comunicazione di rete. L'integrazione con altre soluzioni di sicurezza, come firewall, NAC e SOAR, consente l'applicazione personalizzata delle policy di segmentazione della rete. Inoltre, Claroty offre una soluzione per l'accesso remoto sicuro, progettata appositamente per il dominio industriale.

Rilevamento delle minacce

Claroty xDome monitora continuamente l'ambiente OT e, per identificare le minacce in tempo reale, utilizza sia la Deep Packet Inspection, sia il rilevamento delle anomalie basato sull’AI. La soluzione profila automaticamente tutti gli asset e i loro pattern di comunicazione per generare una baseline per il comportamento normale della rete, caratterizzare il traffico legittimo per eliminare i falsi positivi e avvisare gli utenti in tempo reale sia delle minacce conosciute, che di quelle ancora sconosciute ed emergenti.

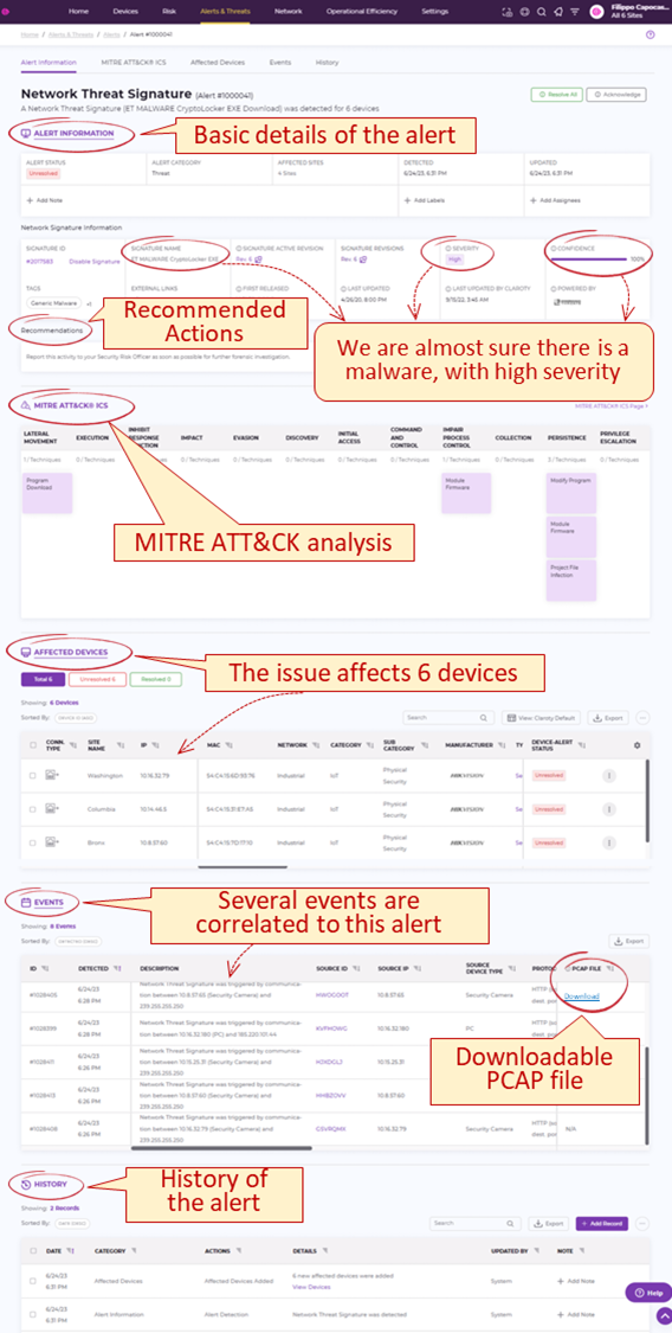

L’utilizzo di Claroty xDome per fornire servizi gestiti OT-SOC

Le aziende stanno sempre più integrando la sicurezza OT con i loro IT Security Operations Centers (SOC) e ciò, se fatto correttamente, può offrire significativi vantaggi in termini di prestazioni ed efficienza. Tuttavia, un SOC può essere sopraffatto da un elevato numero di allarmi, molti dei quali possono essere falsi positivi. Claroty sfrutta algoritmi proprietari - basati sul contesto e sulle circostanze specifiche in cui ogni avviso viene generato - che limitano l'occorrenza di falsi positivi. La Piattaforma Claroty fornisce informazioni contestuali sugli ambienti OT che semplificano e accelerano il triage l’analisi e tutti gli step del flusso di gestione degli allarmi. Claroty può raggruppare eventi correlati in un unico alert: il risultato è una visione consolidata e contestualizzata dell'intera catena di eventi che consente la Root Cause Analysis, rendendo significativamente più facile indagare, determinare cosa è successo e avviare correttamente un processo di risposta agli incidenti. La figura seguente mostra un esempio di come è possibile analizzare e contestualizzare un avviso con Claroty.

Figura 3: Esempio: contestualizzazione e analisi di un avviso

Claroty xDome: alcune esperienze pratiche

NTT DATA ha implementato la piattaforma Claroty xDome per diversi clienti; a titolo d’esempio condividiamo di seguito un paio di "storie di successo" in Italia e Austria.

- Implementazione per un’azienda autostradale italiana

NTT DATA ha supportato l'azienda che gestisce la rete autostradale di una delle regioni d'Italia per configurare e ottimizzare una piattaforma di rilevamento e prevenzione delle minacce OT che sovrintende un'infrastruttura distribuita, composta da un numero significativo di dispositivi (diversi tipi di sensori, segnaletica stradale dinamica, sistemi di pedaggio, CCTV, sistemi di emergenza, interfono, ecc.). Il cliente voleva ottenere visibilità sulla sua rete OT, abilitare un processo di Vulnerability e Risk Management ed estendere il controllo del SOC IT esistente all'ambiente OT. NTT DATA ha proposto ed eseguito una PoC con Claroty xDome: già dopo un paio d'ore dall’installazione, alcune vulnerabilità sono state notificate e prontamente risolte dal SOC e dal personale OT; inoltre alla fine della PoC è stato redatto un report completo e dettagliato. La soluzione proposta da NTT DATA è stata scelta dal cliente tra una gamma di 4 prodotti diversi che sono stati ampiamente testati nell’ambiente di riferimento: un fattore chiave di successo è stata l'accuratezza del report risultato dall'analisi dell'ambiente OT eseguita con xDome. - Implementazione per un'azienda austriaca nel settore siderurgico

Il cliente è un’azienda che opera a livello globale nella produzione di acciaio e prodotti in acciaio speciale. La produzione dell’acciaio è un processo altamente automatizzato e, in caso di incidente di cybersecurity, non è possibile interromperla. Un singolo attacco informatico, quindi, può compromettere un intero sito di produzione. Questo rischio, unitamente ai requisiti di conformità normativa, è stato il punto di partenza principale dell'iniziativa del cliente nell’ambito della sicurezza. Come in molti ambienti OT, non era disponibile una conoscenza dettagliata degli asset, delle vulnerabilità e dei rischi. Dopo una valutazione dettagliata di più soluzioni, il cliente ha deciso di coinvolgere NTT DATA per implementare e distribuire Claroty xDome nei suoi siti di produzione. Uno dei motivi principali che ha portato alla scelta di Claroty xDome è stata la facilità di implementazione e distribuzione. Dopo un paio di giorni, era già disponibile un inventario completo dell'intero ambiente OT di uno dei siti, e sono state rilevate anomalie di comunicazione e minacce. La dashboard di xDome ha fornito al cliente una visione basata sul rischio legato agli asset e ha consentito di prioritizzare in modo efficace le azioni di rimedio per affrontare l’esposizione al rischio.

Come testimoniano queste "storie di successo", NTT DATA ha dimostrato in concreto che il nostro approccio ben strutturato alla Cybersecurity OT, supportato dall'adozione di una piattaforma specifica come quella fornita da Claroty, può essere adottato da clienti operanti in settori di mercato molto diversi per migliorare significativamente la loro sicurezza nell'era della convergenza IT/OT.

La partnership tra NTT DATA e Claroty

NTT DATA e Claroty hanno una collaborazione attiva sul mercato, sfruttando la sinergia tra il know-how dei servizi professionali forniti da un System Integrator come NTT DATA e la soluzione tecnologica avanzata fornita dal vendor. NTT DATA è orgogliosa di essere Partner Globale dell'Anno 2024 per Claroty.