A cura di Stephanie Canè, Senior Security Advisor

Attacchi Hacker nel 2022: Numeri e Dati

Siamo ormai quasi giunti al termine di questo 2022 e confrontando i dati rispetto agli anni precedenti possiamo constatare un decremento del numero di Attacchi Hacker perpetrati attraverso lo sfruttamento di vulnerabilità note, ovvero quelle vulnerabilità già riconosciute e pubblicate da esperti di cybersecurity.

Di primo acchito il dato potrebbe sembrare controintuitivo visti gli avvenimenti storici recenti e a quelli a cui stiamo tuttora assistendo: la pandemia da Covid-19, che ha notevolmente ampliato la superficie d’attacco a causa dello smartworking e del vasto numero di utenti connessi alla rete e il dilagare del conflitto europeo, che ha catapultato il mondo della cybersecurity nelle dinamiche di una vera e propria guerra informatica.

In aumento Malware, Phishing e Social Engineering

In verità, secondo il Rapporto Clusit 2022, il numero di attacchi continua ad aumentare (nel primo semestre del 2022 si è infatti registrato un +8.7% in più rispetto al primo semestre dell’anno precedente), ma le tecniche utilizzate per attuare questi attacchi si basano principalmente sull’utilizzo di malware, di tecniche sconosciute (per le quali non sono disponibili dettagli in quanto, essendo attacchi divenuti di dominio pubblico a seguito di un data breach, secondo la normativa vigente non è possibile divulgare informazioni relative alla modalità di attacco utilizzata) e di attività di phishing e social engineering.

In calo gli Attacchi Informatici basati su Vulnerabilità Note

Al contrario, nel 2022 si è registrato un decremento del -26.8% rispetto agli anni precedenti sul numero di attacchi eseguiti attraverso lo sfruttamento di vulnerabilità note. Ciò nonostante, questi attacchi si collocano ancora entro la top 5 degli incidenti con impatto significativo su organizzazioni e aziende.

ZEN SecDB Portal, la Soluzione NTT DATA per la Cybersecurity

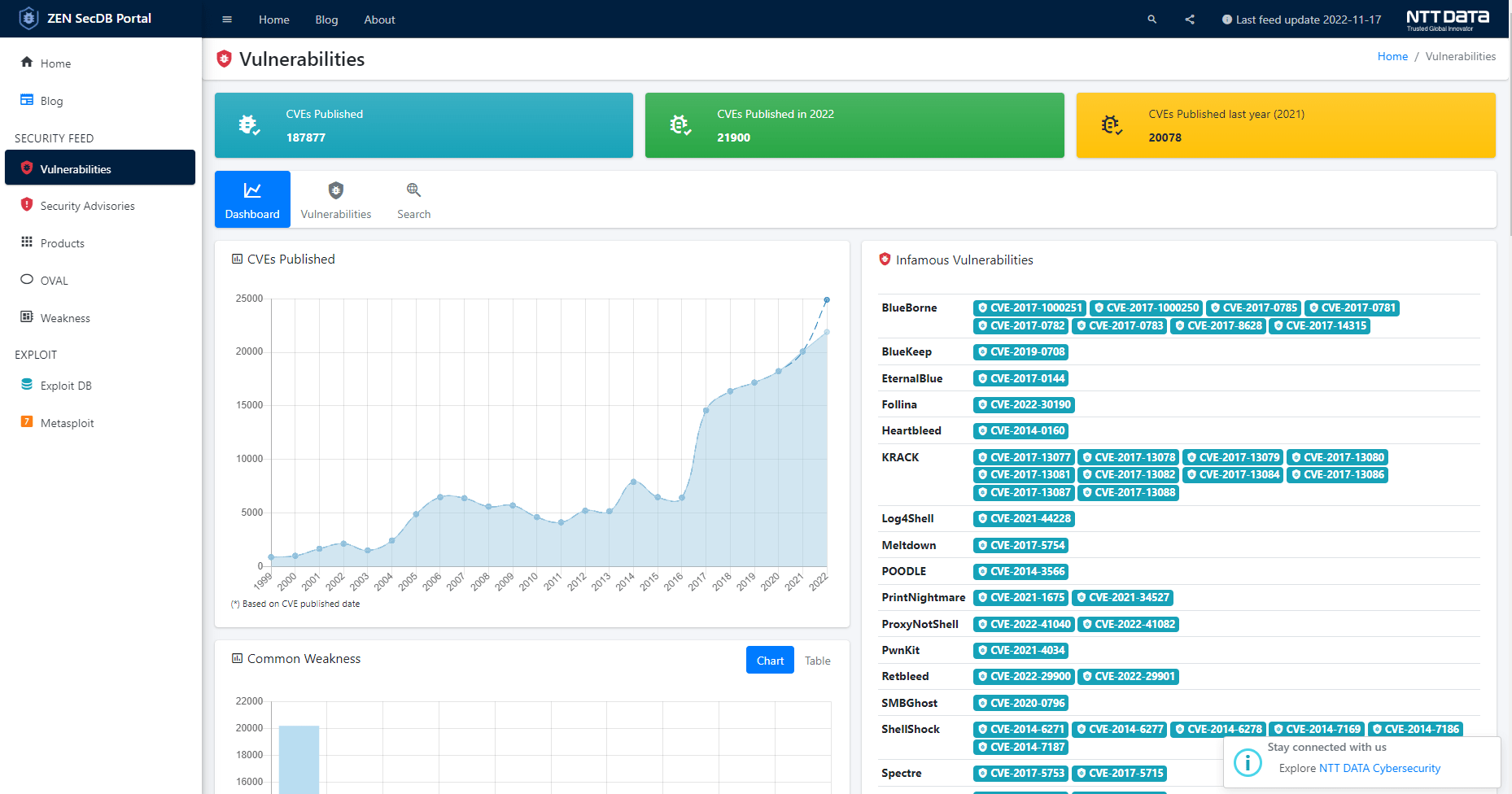

NTT DATA ha sviluppato lo ZEN SecDB Portal, Soluzione per supportare gli esperti di Cybersecurity sia mediante una panoramica sulle vulnerabilità pubblicate da organizzazioni internazionali e vendor, che una vista di dettaglio sugli strumenti adoperati dalla cyber security per identificare le vulnerabilità.

Inoltre, il portale offre anche informazioni sull’andamento delle vulnerabilità specifiche per vendor. In particolare, nella sezione “Infamous Vulnerabilities” è presente una vista delle vulnerabilità note più critiche che sono state citate all’interno di articoli e blog di cybersecurity.

Utilizzando il portale è anche possibile analizzare la tipologia di vulnerabilità più frequente: si riconferma al primo posto per il quarto anno di fila la Cross-site scripting (XSS) la quale permette ad un cyber criminale di compromettere l’interazione di un utente con l’applicazione vulnerabile, eseguendo qualsiasi azione l’utente legittimo sia in grado di compiere e accedendo ai suoi dati. Nel caso in cui l’utente abbia un accesso privilegiato all’interno dell’applicazione, l’hacker potrebbe essere in grado di ottenere il pieno controllo di tutte le funzionalità e i dati dell’applicazione vulnerabile.

Consigli per Prevenire gli Attacchi Hacker che sfruttano le Vulnerabilità Note

Per permettere una più rapida decrescita del numero di Attacchi Hacker che sfruttano le Vulnerabilità Note è opportuno puntare sul miglioramento dei processi di vulnerability e patch management delle aziende prediligendo l’automazione alle operazioni manuali e soprattutto investendo sulla proattività e sulla prioritizzazione degli asset più critici in modo da determinare una riduzione del rischio.

Inoltre, stabilire in anticipo un piano di patching può davvero fare la differenza: mentre negli anni passati infatti in media erano necessari 30 giorni prima che venisse creata una proof of concept relativa ad una nuova vulnerabilità (ovvero che un hacker fosse in grado di dimostrare concretamente lo sfruttamento della vulnerabilità riscontrata), al giorno d’oggi sono necessarie solo poche ore. Questo rende ancora più sfidante per le organizzazioni reagire in modo tempestivo ed efficace: ciò può avvenire solo se ci si impegna sin da subito ad effettuare un cambio di paradigma verso un approccio che metta in primo piano la prevenzione.

Il ruolo della Cybersecurity nella Prevenzione degli Attacchi Informatici

Da notare infine che sebbene il numero di attacchi compiuti attraverso vulnerabilità note sia in calo rispetto agli anni precedenti, il numero di vulnerabilità pubblicate da enti internazionali è in crescita: ciò non deve sorprendere in quanto è indice del ruolo sempre più attivo della Cybersecurity all’interno della nostra comunità.

Ogni giorno gli ethical hacker lavorano per ridurre la superficie d’attacco, simulano e anticipano attacchi di sicurezza informatica, contribuiscono ad ampliare i database delle vulnerabilità note fornendo uno strumento valido nella lotta al cyber crime, sia per le aziende che per i professionisti del settore.