Attacchi phishing: il modo più efficiente di rubare i dati. Come riconoscerli e come difendersi?

A cura di Gianluca Cotugno, Consultant

Diventare milionari o avere il conto bloccato, essere possessori di una supercar o ricevere un vantaggioso preventivo assicurativo, vincere l’ultimo modello di iPhone o avere l’account dell’operatore bloccato… sono solo alcuni, forse i più banali, esempi di phishing che accompagnano la nostra vita di tutti i giorni in rete.

Da diversi anni ormai, gli attacchi phishing sono diventati il mezzo più efficiente per rubare i dati a privati ed aziende.

L’aumento delle piattaforme social, dei portali di beni e servizi e di qualsiasi altra funzionalità che soddisfi una qualsiasi delle nostre esigenze, da una parte ha risolto gap dovuti ad esempio alle tempistiche da ufficio oppure cambiato il modo di comunicare (riducendo tutto ad un video di quindici secondi), ma dall’altra ha moltiplicato le modalità di esposizione dei nostri dati online facendo aumentare esponenzialmente le possibilità che questi vengano rubati.

Durante la pandemia ad esempio, con l’aumentare della necessità di comunicare ed accedere a risorse da remoto, il furto di dati è cresciuto vertiginosamente; come descritto nel nostro articolo, "3 passi per proteggere i propri dati online" .

Il phishing appartiene alla macrocategoria di attacchi chiamata Social Engineering che, in estrema sintesi, è la capacità di rubare informazioni o dati attraverso l’interazione umana, raggirando le persone in modo che la richiesta sembri lecita e attendibile.

Tra i vari attacchi di social engineering, questo è forse il più potente essendo diretto e modellato sull’utente e eseguito tramite l’invio di email fraudolente, SMS, messaggi su social network (Facebook, Instagram, Whatsapp). All’interno del messaggio è sempre contenuto un link che, nella maggior parte dei casi, porta a pagine web che sono repliche fedeli di siti o portali che l’utente conosce benissimo, usa regolarmente e dei quali si fida.

Ultimamente però, soprattutto a livello aziendale, le mail di phishing vengono realizzate e inviate come vere e proprie campagne per il furto di credenziali o per l’invio di ransomware e malware.

Come riconoscere un attacco phishing?

Tutti gli attacchi informatici, phishing compreso, si suddividono in varie tipologie basate principalmente sulle modalità di esecuzione.

Per comprendere al meglio come riconoscere un attacco, di seguito sono riportate ed analizzate le tipologie più note:

Email phishing

Anche chiamato spam phishing ovvero l’invio di email legate a servizi noti generalmente con il fine ultimo di rubare credenziali di accesso.

In questo caso non viene fatto un accurato lavoro di social engineering, ma spesso sono vere e proprie campagne massive con basse probabilità di successo. Da qualche anno gli stessi provider di posta (es. Gmail) bloccano automaticamente queste mail o le segnalano come spam rendendole “invisibili” all’utente.

Nell’esempio seguente sono spiegate ed evidenziate le differenze tra una mail di phishing e una comunicazione reale:

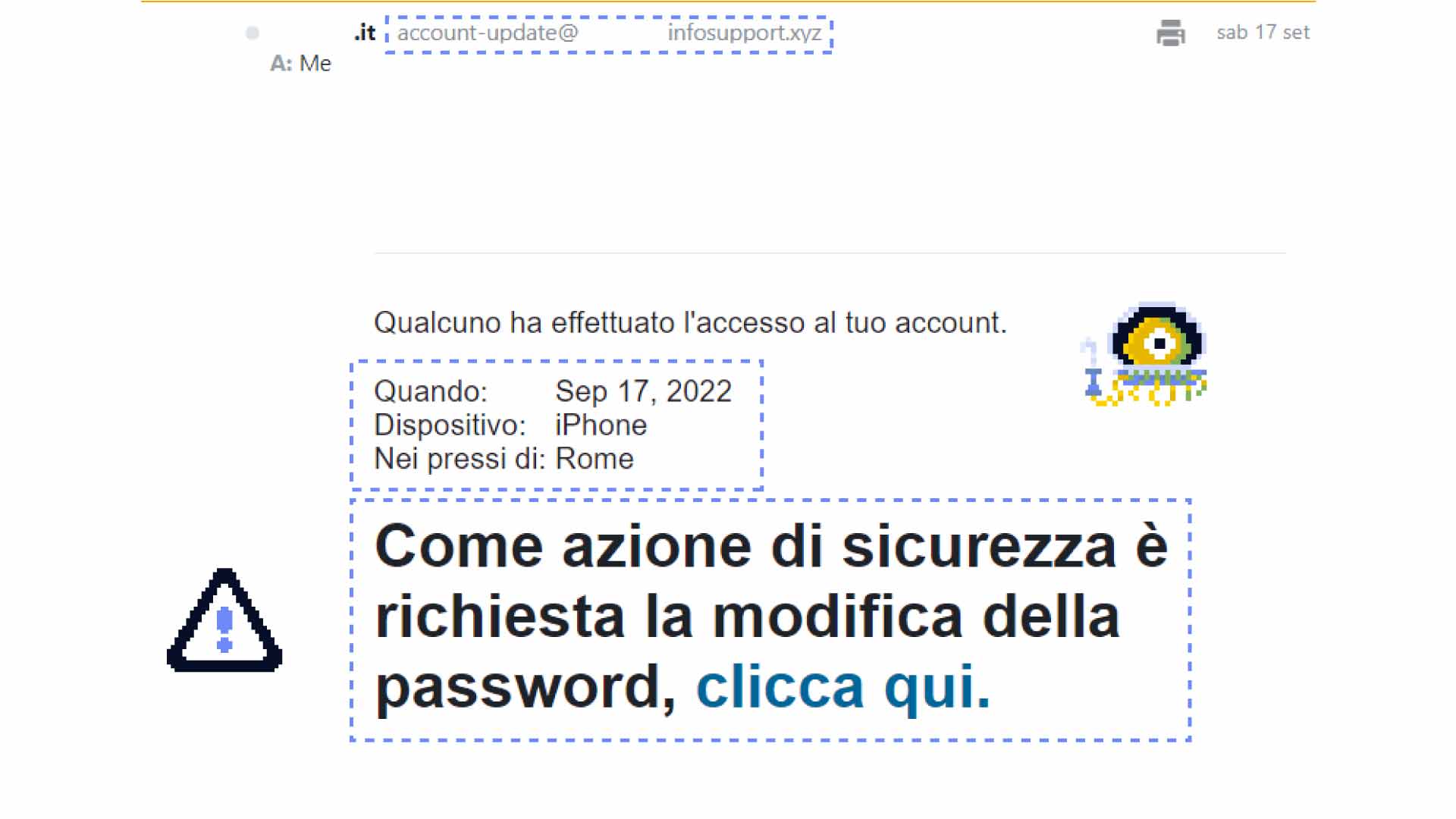

Tentativo di furto credenziali:

A primo impatto il mittente sembra reale ma, guardando meglio l’indirizzo email, è facile notare che il dominio non è coerente con quello originale e il testo della mail è privo di informazioni significative, facendola risultare molto vaga. Infine, in grassetto e con un carattere maggiore, viene richiesto di seguire il link che porterà ad una finta pagina realizzata per rubare le credenziali dell’utente.

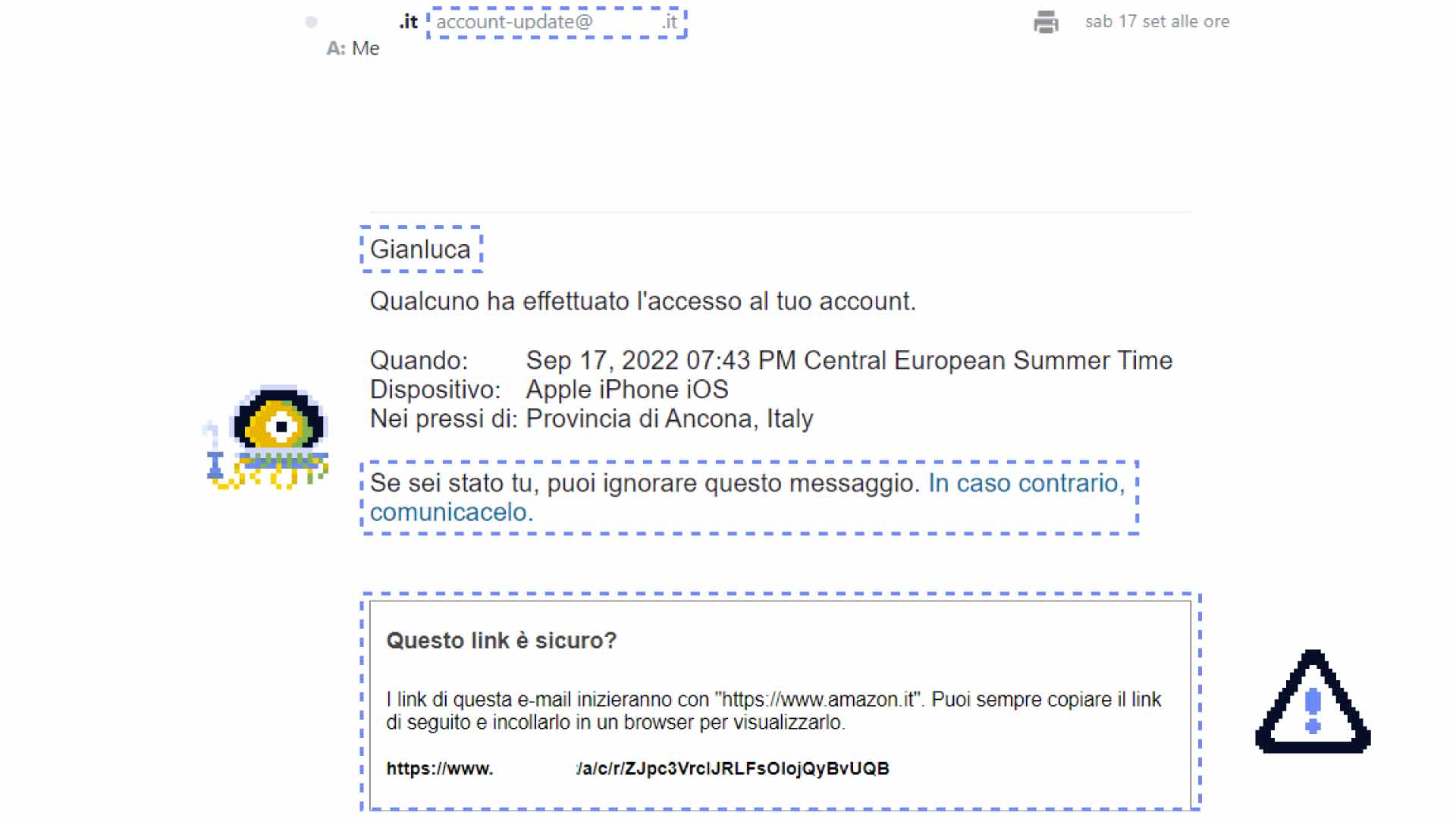

Comunicazione originale:

In questo caso è facile notare come l’email del mittente sia fedele al sito e abbia un dominio conosciuto, il corpo della mail contiene informazioni molto precise e dettagliate e non viene mai chiesto di cliccare su un link per cambiare la password, ma soltanto se l’attività risulta sospetta si verrà rimandati al sito per verificare gli accessi. Nell’esempio precedente, questo provider ha inserito una sezione dedicata alla “sicurezza” dei link al fine di dimostrare all’utente che il sito raggiunto dopo aver cliccato apparterrà sempre allo stesso dominio e non è quindi una pagina fraudolenta.

Spear Phishing

Questa tipologia di phishing è più elaborata della precedente e consiste nell’inviare mail specifiche tenendo conto di informazioni personali, come ad esempio:

- Nome e cognome

- Lavoro

- Mansione lavorativa

- Indirizzo email

- Informazioni specifiche legate al lavoro

Il corpo della mail sarà costruito con maggiore attenzione, citando informazioni inerenti all’azienda, spesso chiedendo movimentazioni di denaro, verifica di credenziali o link/documenti contenenti ransomware e malware.

Whaling

Gli attacchi phishing di tipologia Whaling sono mirati a una specifica categoria di utenti, di solito ai livelli più alti di un’azienda.

Il corpo della mail non presenta alcun link o documento allegato, di solito viene simulato l’invio da parte di un CEO/Manager verso un livello più basso chiedendo informazioni in merito ad una specifica attività, chiedendo alla “vittima” di rispondergli fornendo più informazioni in modo da iniziare una conversazione che porti ad estorcere dei dati.

Smishing e Vishing

Rispettivamente phishing via SMS e via voce (telefonata), questa tecnica molto diffusa spesso è la più efficiente.

Dopo diversi Data Breach, molti numeri di cellulare sono stati pubblicati e spesso si ricevono SMS o chiamate che all’apparenza provengono da un mittente noto.

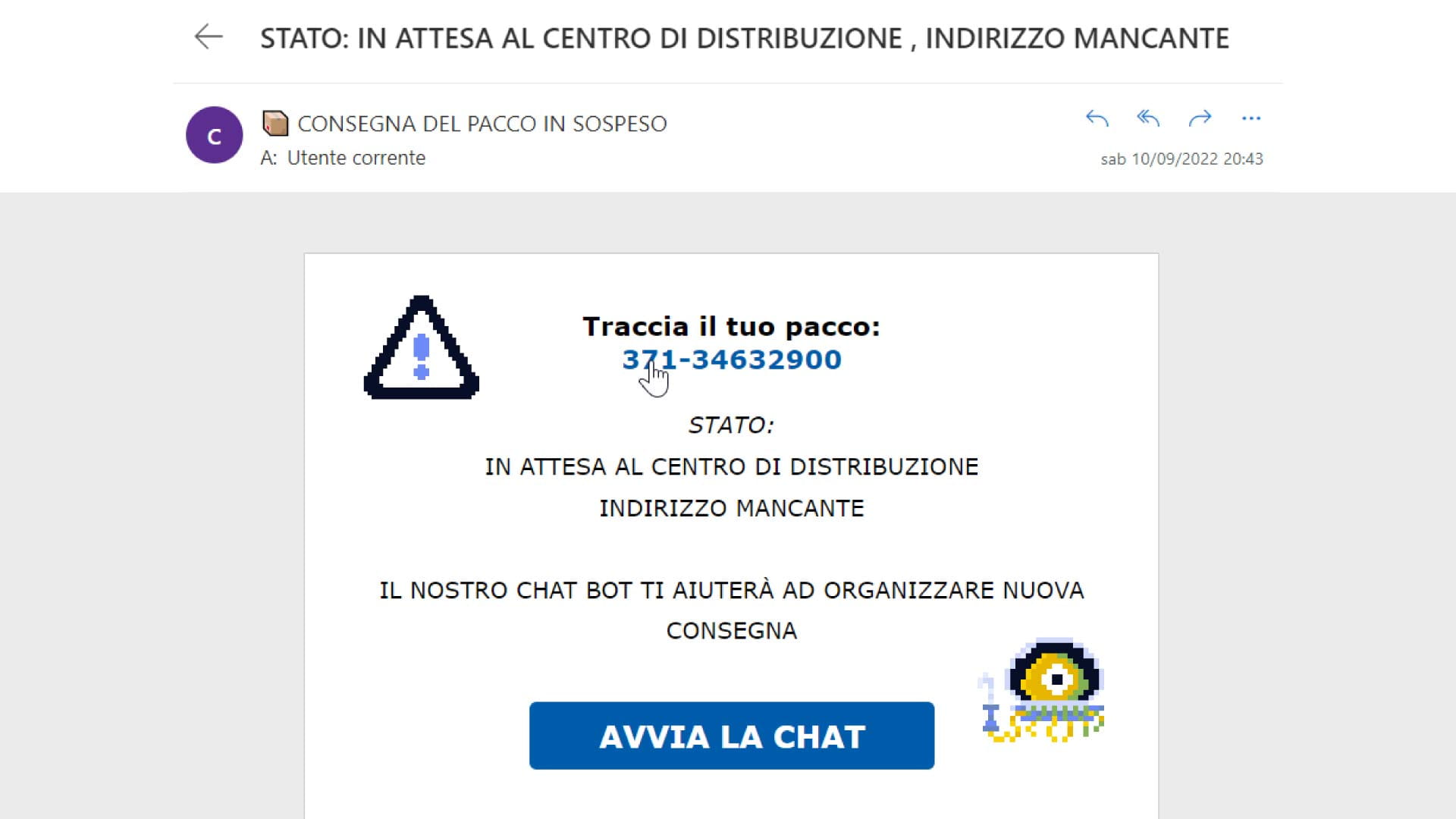

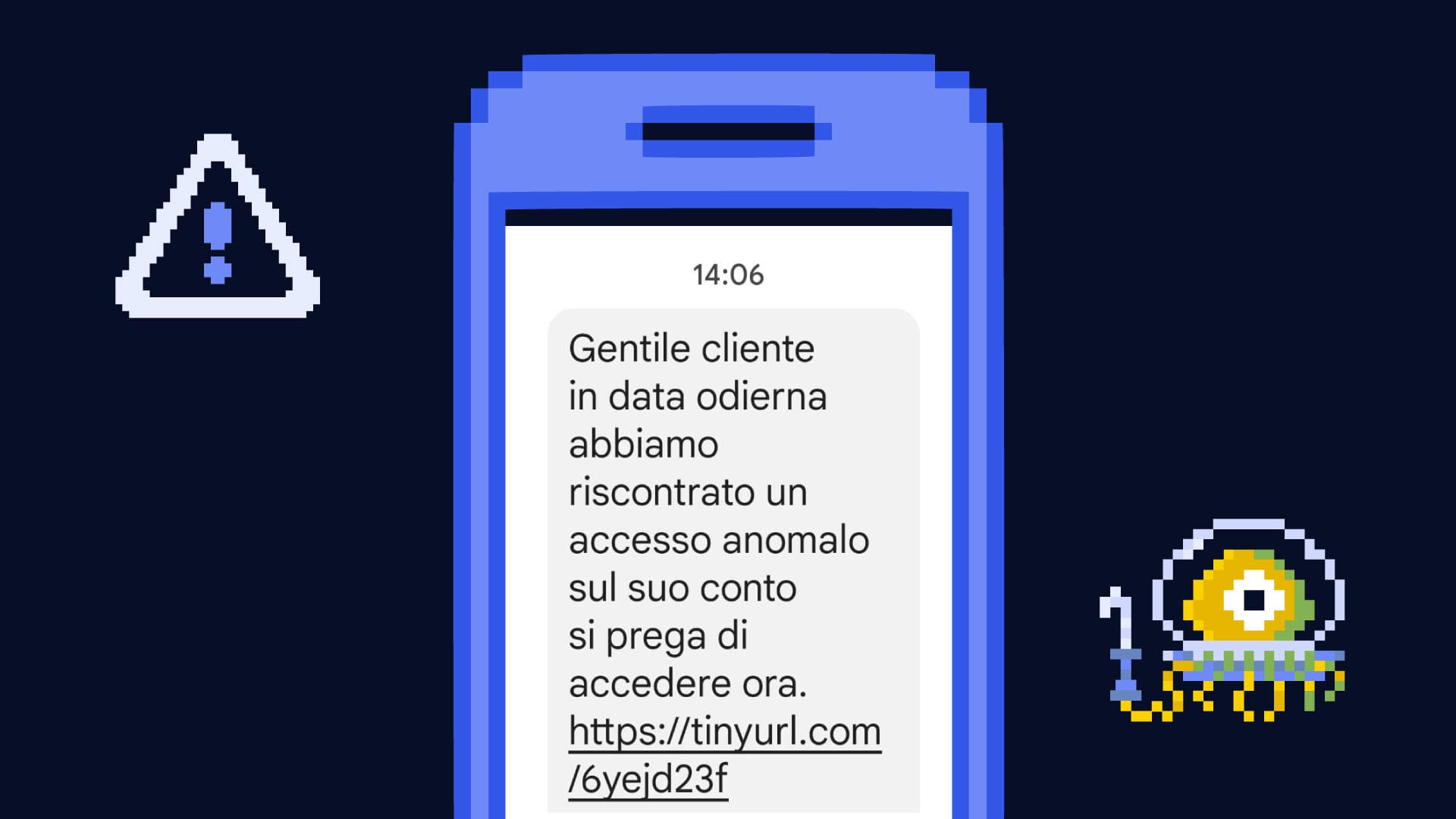

Nell’esempio seguente è mostrato un SMS di smishing:

Il messaggio è fatto in modo da risultare come da un mittente noto, contiene un testo generico ma mirato ad ottenere le credenziali di accesso al conto tramite un link.

Di norma questi tipi di servizi non inviano mai comunicazioni di questo tipo, in aggiunta quello presente è uno shortener, ovvero un servizio che permette di nascondere o accorciare l’indirizzo di un sito web con uno più breve.

Angler phishing

Questa metodologia ha preso piede soprattutto negli ultimi anni con il massiccio uso dei social network.

Vengono creati falsi account che si spacciano per dei colossi dei vari settori (alimentare, moda, informatica, ecc) intercettando post o commenti di utenti che scrivono sulle pagine ufficiali contattandoli in privato fornendo link malevoli utilizzati per ottenere credenziali.

Questi sono alcuni degli attacchi noti, ai quali siamo esposti tutti i giorni, tuttavia esistono altre tipologie di attacchi (come ad esempio Pharming, Watering Hole Phishing, Domain, Search Engine Phishing). Gli attacchi possono essere anche di tipo “fisico”, il più famoso di tutti è chiamato Evil Twin: in questo caso l’attaccante clona la rete Wi-Fi alla quale si è connessi (es. casa o ufficio) e tramite l’utilizzo di tool specifici tenta di far disconnettere i dispositivi dalla rete reale in modo che questi si connettano a quella clonata, all’interno della quale può utilizzare tecniche di sniffing, ovvero intercettando passivamente le informazioni per avere accesso a dati privati, credenziali ecc.

Come proteggersi e quindi prevenire gli attacchi phishing?

Come citato in precedenza, essendo questi attacchi ormai sempre più frequenti e più diffusi su diversi canali è fondamentale saper prevenire.

Per questo motivo sono elencati di seguito una serie di punti da prendere sempre in considerazione quando si ricevono messaggi o email insoliti:

- Informarsi costantemente sulle metodologie di phishing consultando siti governativi e di informazione pubblica che si aggiornano costantemente.

- Effettuare attività di awareness verso gli utenti in contesti aziendali.

- Non cliccare immediatamente sui link che arrivano via sms e email, accertandosi che il mittente sia verificato e che la sintassi del link sia coerente con il servizio citato dal messaggio. In aggiunta, nei casi in cui viene richiesto di modificare la password o accedere ad un’area privata, seguire l’iter utilizzato di consueto senza utilizzare link diretti.

- Dotarsi di sistemi anti-phishing sia a livello aziendale che privatamente, come ad esempio add-ons per i browser o app per il cellulare.

- Controllare sempre la connessione al sito, che deve essere rigorosamente https, fortunatamente i browser moderni (mobile o PC) avvertono l’utente del rischi

- Cambiare le password con regolarità, utilizzando tool che aiutano nella generazione e nella conservazione di quest’ultime (es. Bitwarden un gestore di password Open Source utilizzabile sui Browser, in locale e da Mobile)

- Aggiornare regolarmente dispositivi mobili e PC, con gli attacchi phishing vengono consegnati spesso malware e ransomware che gli aggiornamenti di sistema operativo e di sistemi anti-malware/antivirus.

- Non aprire mai i pop-up che si presentano sui siti o il loro contenuto, anche se sembrano reali perché in linea con i nostri interessi.

- Non condividere mai informazioni personali con siti provenienti da destinatari sconosciuti anche se sono persone delle quali ci fidiamo.

Ho erroneamente aperto un link che è risultato essere phishing, cosa faccio?

Riconoscere di essere stati vittima di un attacco non è sempre immediato, ad esempio potrebbe volerci un po’ prima di capire che il link contenuto in un messaggio abbia scaricato ed inserito un malware, oppure che la pagina per il reset password in realtà non si aggiorna.

In base alla tipologia di phishing subìto ci si può comportare di conseguenza, ecco alcune azioni consigliate da mettere in pratica:

- Cambiare tutte le password compromesse. Se la password compromessa dovesse essere stata riutilizzata anche per altri account, procedere con il reset anche di account non direttamente connessi con l’attacco.

- Disconnettere il dispositivo dalla rete aziendale, di casa e da internet, qualora l’attacco abbia eseguito programmi non previsti che, nella peggiore delle ipotesi, iniziano a cifrare tutti i file presenti sul dispositivo.

- Eseguire scansioni anti-malware.

- Verificare movimentazioni di denaro qualora l’account compromesso sia di tipo bancario e chiamare il numero verde per bloccare carte e movimentazioni di denaro se sono presenti transazioni non autorizzate.

- Se l’attacco è stato distribuito all’interno di un’azienda, verificare eventuali tracciamenti dei sistemi antispam al fine di capire per quale motivo la mail di phishing è passata.

Stando a quanto analizzato in questo articolo, gli attacchi phishing non sono da sottovalutare data la semplicità di realizzazione e l’elevata quantità di danni che possono realizzare. Come ribadito più volte, questi rappresentano solo una parte degli attacchi informatici ai quali aziende e cittadini privati sono esposti, è importante quindi essere sempre aggiornati e preparati seguendo una strategia ben definita che NTT DATA ha riassunto in sei semplici punti cardine.